I verksamhetens hjärta

Tele2 Företags säkerhetsblogg

5 december 2022

En del av Tele2 som aldrig stannar upp

"Bluffsäsongen är här", det är namnet på en nylanserad Tele2-intern informationskampanj. För tyvärr är den här tiden på året särskilt utsatt för digitala bedrägeriförsök. Dessvärre är det inte bara bedrägerier som ökar nu – under den senaste perioden har också ett flertal allvarliga it-säkerhetshändelser inträffat i Sverige.

Vi går igenom vår uppfattning om hur och varför detta inträffar nu. Därtill fokuserar vi på bluff-sms och de olika attackvektorerna som kan följa av just bluff-sms. Förhoppningsvis paketerat på ett sätt så att ni kan använda det i egna interna informationskampanjer.

Vi gör också en djupdykning i en av Tele2s viktigaste förmågor, den som aldrig stannar. Denna gång bjuds ett längre inlägg, fullproppat med Tele2s insikter som vi vill dela med er.

Cybersäkerhetshändelser under perioden

Sist skrev vi om att det australienska sjukförsäkringsbolaget Medibank, och framförallt dess kunder, utsatts för det värsta tänkbara: mycket integritetskänslig sjukdoms- och hälsodata om sammanlagt 9,7 miljoner australiensare hade stulits av cyberkriminella.

Australiens sedan tidigare planerade centrum mot cyberkriminalitet har skyndsamt lanserats och sägs arbeta intensivt med ärendet. Inledningsvis består det av 100 inlånade personer från två befintliga myndigheter.

Centret delar målsättning med ett amerikanskt cybersäkerhetscentrum, som funnits i ca 18 månader. Dessa båda länders expertförmågor mot cyberkriminalitet (ransomware i synnerhet) kommer att arbeta fristående, bilateralt mellan ländernas rättsvårdande myndigheter och internationellt. Syftet är att vara en kunskapsplattform kring förebyggande it-säkerhetsarbete såsom utbildning, normerande lämpliga säkerhetsåtgärder, säkerhetstestning och annat.

Det som skiljer dessa från liknande verksamheter, och som är extremt efterfrågat, är att de ska agera reaktivt i syfte att störa eller förstöra planerad eller pågående cyberkriminalitet mot det egna landet.

Vad det innebär exakt är inte känt, men utifrån Tele2s insikter om hur bland annat Interpol knäckte världens mest omfattande infrastruktur för ett Androidbaserat virus, FluBot, vill jag tro att dessa båda centrum kommer ha både starka verktyg och legala möjligheter att "hacka hackarna". Förhoppningsvis ser vi också att europiska och svenska cybersäkerhetscentrum stärks av den pågående upprustningen.

Hackares sida nedstängd

Vad gäller Medibank-intrånget så fortsatte enskilda försäkringstagares sjukdoms- och hälsodata att publiceras på en webbsida på Darknet. Denna sida har dock nyligen stängts ned utan känd anledning. Huruvida det är ett cybersäkerhetscenter, polisiära myndigheter eller hackarna själva som stängt sidan är inte känt i dagsläget.

Den stulna informationen, inklusive kopior som kan tänkas finnas, är såklart fortsatt och för evigt röjd.

Utifrån den publika rapporteringen är det den ryska cyberkriminella gruppen REvil som anklagas för attacken, en grupp som huvudsakligen utför ransomware-attacker. I föregående inlägg gick vi igenom varför Medibank-intrånget mest sannolikt genomförts som ett nutida, otraditionellt, ransomware-angrepp.

Ökande antal allvarliga it-angrepp

Den senaste perioden innehåller flera inträffade it-säkerhetshändelser. Redan innan den mediala exponeringen av drabbade svenska verksamheter noterades en ökning av it-säkerhetshändelser i Europa.

En av de eskalerande händelserna var en riktad DDoS-attack mot EU-parlamentet, detta efter dess ställningstagande om att Ryssland är en statlig sponsor av terrorism. Det uppfattas sedan ha fortsatt med olika typer av it-angrepp mot ett stort antal verksamheter i flera europeiska länder.

Vad gäller it-attacker på svenska verksamheter, som fått stark medial exponering, går det att säga att de omnämnda endast är en bråkdel av de utsatta. Tele2 stödjer just nu ett antal kunder med reaktiva åtgärder sedan deras egna it-tillgångar blivit utsatta för olika angrepp.

Vi vet också att renodlade cyber security-företag jobbar intensivt med flera incidenter. Några av säkerhetsföretagen säger att det som nu sker är rekord i antal ärenden med allvarliga konsekvenser. I så fall ännu ett tråkigt rekord.

Koppling till zero-day-sårbarheter

Det som är slående med senaste periodens angrepp är att det är många olika typer av attacker. För ett år sedan spreds nyheten om inbyggda sårbarheter i Log4J, risker och it-säkerhetshändelser hade en stark koppling till denna specifika och allvarliga sårbarhet. Tele2s säkerhetsblogg har under hösten fokuserat på den kraftiga ökningen av nyrapporterade allvarliga sårbarheter i hård- och mjukvaror, detta från ett stort antal it-tillverkare. Detta gäller alltså nya, tidigare okända, sårbarheter i specifika produkter som kan leda obehörig åtkomst, informationsstöld, tillgänglighetspåverkan och annat – en kategori av hot som brukar kallas zero-day.

Att Ukraina-allierade länder nu än tydligare blivit prioriterade måltavlor för ryska aktörer uppfattas tydligt om man lyssnar till insatta bedömare. En personlig spaning om varför de många attackerna rent tekniskt är "möjliga" kopplar jag till de många zero day-sårbarheterna som exponerats på kort tid. Det vill säga att en angripare utnyttjar sårbarheter som plötsligt blivit publikt kända, och som därigenom kan utnyttjas av cyberkriminella.

Den som rent tekniskt kan drabbas är de som "inte agerat" på den aktuella sårbarheten, exempelvis infört en akut Microsoft- eller Java säkerhetsuppdatering. Huruvida man är måltavla kopplas till gärningsmannens drivkraft. För cyberrelaterade brott är denna oftast finansiell eller ideologisk (personlig eller kopplat till stat). Med andra ord kan i princip vem som helst drabbas. Som exempel: Under året har Tele2 bland annat hjälpt drabbade kunder som har en svag, nästan obefintlig koppling till Ukraina, men som ändå drabbats av angrepp som kopplas till Ryssland.

Att zero day-sårbarheter skulle vara orsaken är inget som är lett i bevis, oaktat det så är it-miljöer med allvarliga tekniska sårbarheter en mycket stor risk för olika typer av cyberangrepp. Vi upprepar tidigare uppmaningar om att inventera och åtgärda hård- och mjukvara som har exponerats med tekniska sårbarheter.

Exempel på bluff-sms som cirkulerar

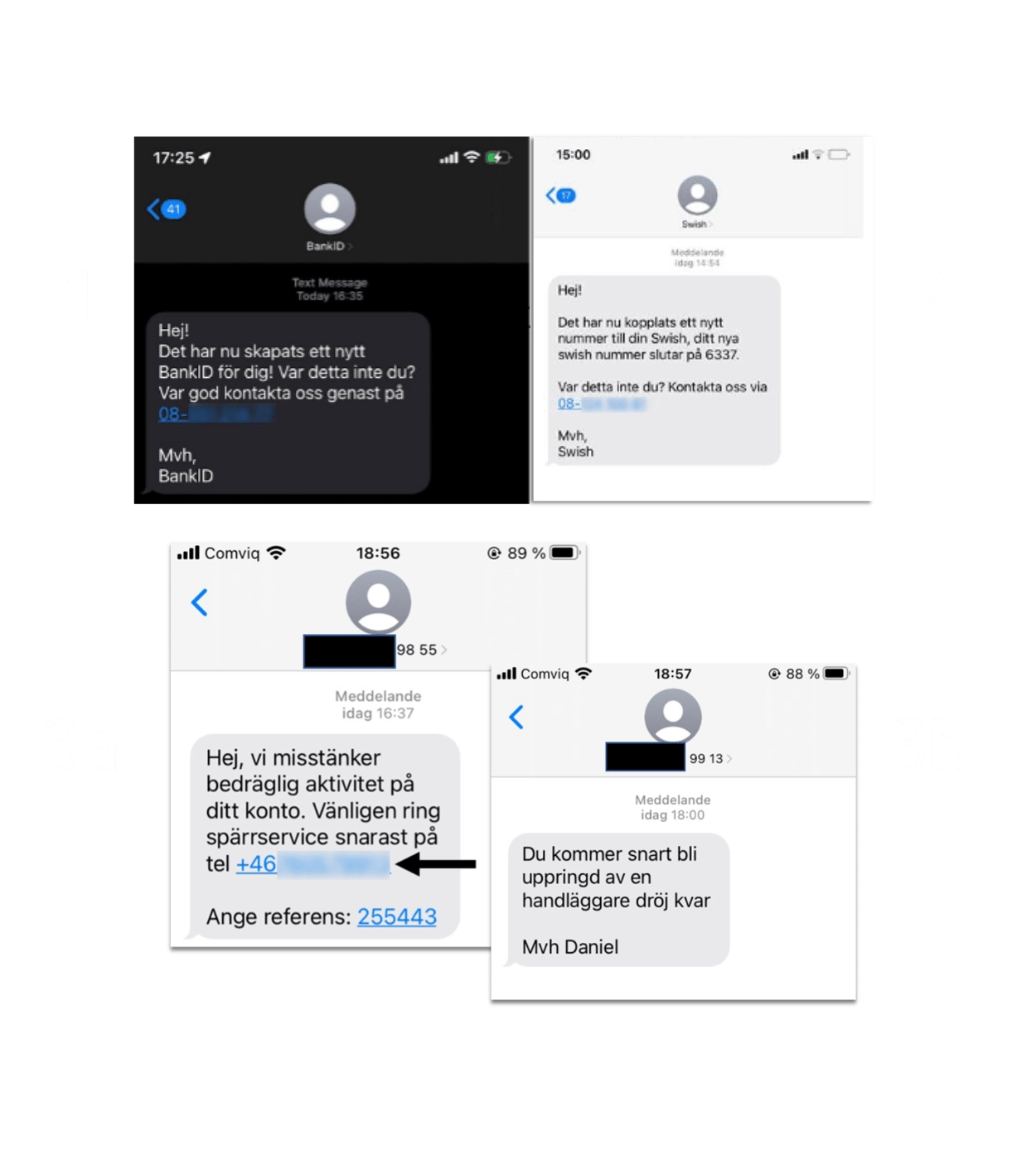

Flera aktörer har under de senaste veckorna rapporterat om att november och december är en period då bedrägliga sms och mejl ökar, likaså att det kopplas till e-handel inför jul. Rapportering är såklart positivt, men samtidigt vill vi förtydliga att bluff-sms kommer i många färger och former. För att ge er som läsare av Tele2s säkerhetsblogg tydlig insyn i hur dessa sms kan se ut väljer vi att dela med oss av ett par övriga exempel, alltså bluff-sms som inte kopplas specifikt till e-handel.

Här syns ett vanligt och ganska sofistikerat bedrägeriförsök. Man syftar till att lura mottagaren att ringa det angivna numret. Under samtalet efterfrågas att den drabbade "legitimerar sig" med BankID. Istället för "verifiering" har gärningsmännen istället förberett en bedräglig BankID-signering. Exempelvis att den drabbade ska signera en låneansökan.

Som avsändare anges inte ett telefonnummer, utan BankID, i syfte att lura mottagaren. Detta är möjligt eftersom någon av världens sms-avsändare tillåter det.

Det andra exemplet liknar det första i både brottsmodus och sms-struktur. Här vill man lura mottagaren att meddelandet kommer från betalnings- och överföringstjänsten Swish.

I det tredje exemplet vill vi visa på ett kedjebedrägeri. Mottagare som ringer det angivna numret tilldelas en "köplats" och får också ett sms från samma nummer de precis ringt. Den uppmärksamma kan se att det är skickat från ett vanligt mobilnummer – en "brist", då det skulle ha kunnat stå ett företagsnamn här istället.

Fler handfasta tips

Just i ämnet mobilbaserad säkerhet har vi samlat en faktatung men lättförståelig guide. Tanken med denna portal är både att sprida kunskap och gå igenom tips för att undvika mobilbaserade virus samt de många formerna av bedrägerier.

Slutligen finns också info om hur man mycket enkelt kan rapportera misstänkta bluff-SMS till Tele2. Denna rapportering använder vi för att vårt analys- och säkerhetsverktyg för sms ska bli ännu bättre. Du hittar temasidan här.

Djupdykning: Nätövervakning

Kritiska verksamheter kännetecknas ofta av funktioner som aldrig stänger, det vill säga förmågor som närsomhelst ska kunna hantera alla typer av händelser.

Tele2s tjänster ska fungera dygnet runt, året om, och just därför har Tele2 givetvis "24/7/365-förmåga" att åtgärda alla typer av fel.

En central expertgruppering som aldrig stannar är Tele2s NOC (Network Operations Center), vår tjänst- och nätövervakning. Vi tar chansen att få reda på lite mer genom att ställa några frågor till NOC-chefen Eva Ekengren.

För de som inte har full insyn i vad NOC ansvarar för – vad gör ni och hur ser en vanlig dag ut?

- Den korta versionen är att NOC är den funktion som har en överblick över driftsläget, dygnet runt och året om. Vi övervakar tjänster och infrastruktur till Tele2s samtliga kundsegment. Som NOC agerar vi både på ärenden från kundservice och larm från utrustning. Vi har även tjänstebaserad övervakning där vi agerar på försämrade så kallade nyckeltal i nätet. Ibland löser vi felen själva och ibland måste vi låta leverantörer eller andra funktioner på Tele2 åtgärda felen. Vårt viktigaste uppdrag är att upptäcka fel tidigt och åtgärda dem innan de blir ett problem.

En del av Tele2s NOC-organisation tar hand om planeringen, utvärderingen och det slutliga godkännandet av planerade förändringar i tjänster och i infrastruktur. När ett planerat arbete blivit godkänt inom Tele2 hanterar de också kommunikationen mot slutkund. Den här gruppen beslutar också när Tele2 ska ha perioder då man inte får utföra förändringar, eller när vi ska vara mer restriktiva. Exempel på tillfällen med restriktioner kan vara semesterperioder eller i samband med riksdagsvalet.

Vi har ett uttalat fokus på att vara kund- och tjänstecentriska. Det kan man uppnå på många sätt, men för oss är det viktigt att samarbeta med resten av Tele2. Varje vardagsförmiddag har vi därför möte med samtliga supportfunktioner inom Tele2 där man går igenom avvikelser i driftläget och synkar så att man har en samstämmig bild av läget.

Spännande! Samtidigt låter det som ett stort ansvar. Är man ensam när man sitter där mitt i natten?

- Ansvaret är stort men man är långtifrån ensam. Vi är fem olika grupper som övervakar olika delar av Tele2s tjänster och infrastruktur. Därför har vi alltid många kollegor på plats som man också kan få stöd från. Varje NOC-grupp har också flera tekniska team som man har kontakt med då man ska lösa de fel som uppstår. Som ytterligare hjälp finns Tele2s beredskapsfunktioner som går att ringa dygnet runt. Dessa är Tele2s spjutspetskompetens inom specifika områden, exempelvis 5G-tjänster.

Det måste vara den vanligaste frågan ni får – men hur ser det ut på jul- och nyårsafton?

- Just högtider är alltid lite speciellt att jobba. Även om alla av oss inte firar jul försöker vi göra det roligaste av det. Must, julgodis och pynt är såklart uppiggande, men roligast har vi av att vi är ganska många som jobbar även under sådana högtider. Förr var ju nyårsafton ofta en kväll med mycket jobb. Många minns säkert hur svårt det var att ringa och önska gott nytt år. Nuförtiden, med moderna nät och infrastruktur, innebär extra samtal, sms och datatrafik på nyårsafton inga som helst problem.

Åtgärda fel som uppkommer eller förebygga fel från att inträffa, vad spenderar ni mest tid på?

- Definitivt att förebygga fel och genomföra planerade ändringar. Sen är det klart, med de hundratusentals olika utrustningar vi hanterar och övervakar så är det alltid någon som behöver startas om eller går sönder. Så som våra nät är byggda kan vi dock ofta åtgärda det innan det innebär en påverkan.

Väderrelaterade avbrott och störningar är annars de tillfällen som ger oss mest arbete. När nedblåsta träd ger strömavbrott och vi behöver styra tekniker till de anläggningar som behöver tankas med mer Ecopar (syntetisk miljödiesel), eller att Tele2s tekniker behöver laga fysiskt skadad utrustning. Den senaste snöstormen nu i november är ett exempel på en händelse som innebar tufft jobb, under många dagar och nätter, för våra NOC-experter.

En avslutande fråga – hur ser utvecklingen ut för Tele2s NOC?

- Sedan en tid tillbaka har vi genomfört en större förändring som bland annat innebär att fler NOC-experter finns på plats under kvällar, helger och nätter. Det innebär att fler kan förebygga fel, hantera de fel som ändå inträffar samt kommunicera driftsinformation med våra kunder.

Teknikmässigt fortsätter Tele2 att bygga ut 5G-nätet, Tele2-husen genomgår en landsomfattande infrastrukturuppgradering och Tele2 fortsätter att växa på företagsmarknaden. Alla de här förutsättningarna betyder att Tele2s fem olika NOC-funktioner kommer att fortsätta växa i betydelse.

Håll dig uppdaterad

Till nästkommande blogginlägg fortsätter vi att djupdyka i aktuella händelser, säkerhetsutmaningar och lösningar på säkerhetsrisker inom ramen för Tele2s expertområden. Du är alltid välkommen att höra av dig till oss om du vill veta mer om vad Tele2 Företag kan göra för att öka förmåga och resultat i ert arbete med säkerhet. Vänliga hälsningar Martin Adetun Säkerhetschef, Tele2 Företag

Hur kan vi hjälpa dig?

Tele2 Företag erbjuder anpassade nätverks- och säkerhetslösningar för stora och små företag. Låt oss tillsammans hitta rätt lösning för ditt företags behov. Läs mer om våra säkerhetstjänster eller fyll i formuläret via knappen nedan så kontaktar vi dig.