Vad krävs för en lyckad cyberattack?

Tele2 Företags säkerhetsblogg

I årets andra inlägg fokuserar vi på de tre delar som krävs för att genomföra en attack, både fysisk och digital, samt vad vi behöver göra för att skydda oss – tillsammans och på egen hand.

30 januari 2023

Vi befinner oss i en kraftigt volatil period sett till hotbild, nyupptäckta sårbarheter och inträffade händelser. Den som satt sig in i den senaste tidens nyheter har bokstavligen överösts av information från såväl experter som utsatta. Tidigare har vi beskrivit att dessa toppar, men även dalar, är återkommande mönster. Likaså att sofistikerade it-attacker får en allt tydligare koppling till utvalda länder, regioner eller sektorer, såsom energiföretag, hälso- och sjukvård.

Nycklarna till att lyckas genomföra en attack

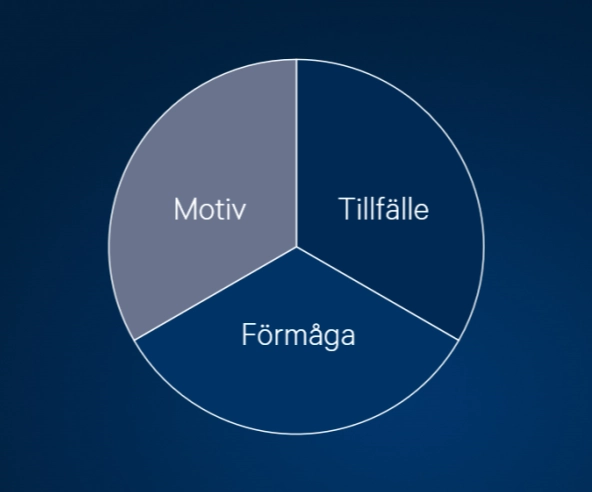

Det finns många sätt att beskriva vad som krävs för att kunna genomföra en attack, mycket ligger så klart i exakta detaljer och förutsättningar. För att ta ett större perspektiv på hot och risk brukar jag beskriva det som att det krävs tre delar för att en angripare ska ”lyckas”: motiv, tillfälle och förmåga. Saknas någon av dessa blir det ingen attack.

Nedan beskriver jag de tre delarna närmare.

Motiv

Motivet är utan tvekan det som får mest fokus i den allmänna diskussionen, detta trots att det är något vi inte kan påverka. Säkerhetspolisen är en av flera experter som beskriver att såväl politiskt, ideologiskt och ekonomiskt motiverade aktörer utför olika typer av spionage eller attacker. Detta är alltså deras drivkraft och motiv.

Det ekonomiska motivet är av betydelse för såväl enskilda cyberkriminella som särskilda stater. Exempelvis Nordkorea är en stat som återkommande pekas ut som att delvis finansiera landets ekonomi med cyberbrottslighet. De senaste årens försämrade säkerhetsläge i omvärlden har inneburit att politiskt och ideologiskt motiverade attacker procentuellt ökar mest. Exempel på sådana attacker är ransomware-attacker där angriparen inte begär en lösensumma (ransom).

Förmåga

Förmåga innebär helt enkelt att angriparen måste ha resurser att genomföra en attack, såväl fysisk som digital.

Tyvärr har tröskeln för de digitala attackerna sjunkit kraftigt det senaste decenniet. Internet och darknet svämmar över av olika hjälpmedel eller ”tjänsteupplägg” som ger en mer eller mindre en helt okunnig person förmåga att utföra it-attacker. Det kan handla om kod, script eller helt automatiserade verktyg. Detta finns antingen tillgängligt gratis eller så sker betalning via PayPal och kryptovaluta.

Utöver automatiserade attacker finns förstås också personer som gör riktade, skräddarsydda attacker mot utpekade mål för ersättning. I takt med den explosionsartade utvecklingen av AI kommer hela tiden fler och fler ”hjälpmedel” till digitala attacker. I slutet av 2022 fick exempelvis allmänheten tillgång till en av de mer den omtalade AI-förmågorna, ChatGPT. Detta har tyvärr också inneburit försämringar sett till digital säkerhet. Över en natt utdelades ny förmåga att med hjälp av AI utföra intelligenta attacker.

I det senaste blogginlägget skrev jag om trenden av sårbarhetsattacker, det vill säga att angripare utnyttjar olika sårbarheter som upptäcks i it-system och hårdvara. Ai-verktyg, tillsammans med andra verktyg för cyberkriminalitet är bara i början av sin potentiella förmåga. Kommande månader och år kommer förmågan till digitala attacker att öka och göras tillgänglig för fler.

Tillfälle

Tillfälle är den enda parametern vi kan påverka, både enskilt och tillsammans, genom att förebygga sårbarheter samt reaktivt agera vid pågående angrepp. Även om tillfället att lyckas genomföra en attack är den faktor vi kan påverka så är det minst sagt en gigantisk uppgift. Dessutom något som måste förvaltas varje dag.

Att försvara sig mot angrepp är ofantligt mycket svårare än att utföra ett angrepp. Som angripare räcker det att hitta en enda sårbarhet för att ”lyckas” med hela eller delar av sitt angrepp. Som försvarande har man uppdraget att säkerställa skydd för en stor rad tillgångar och skyddsvärden. Det betyder dock inte att det är omöjligt. Det finns en rad olika verktyg som möjliggör överblick av risker och exponering av sårbarheter.

Säkerhet är en kulturfråga

Men säkerhet handlar förstås om mycket mer än teknik. I grunden är det en kulturfråga varför vi ska skydda tillgångar efter hur kritiska de är. Systematik, strategi, ansvar, kultur och slutligen teknik är några ledord för att lyckas uppnå och upprätthålla riktig och viktig säkerhet.

Hur väl man än skyddar sig kommer det sannolikt ändå inträffa attacker eller händelser som påverkar den egna verksamheten, antingen direkt eller indirekt via leverantörer. Ur ett rent tekniskt perspektiv kan man exemplifiera det med att all integration inte är bra integration. Och om man integrerar är en zero-trust-modell inom it och nätverk kritisk för att ha en chans att isolera angrepp.

Ur ett ledningsperspektiv är i stället kulturfrågan central. Samtliga medarbetares delaktighet i vilka tillfällen man ger en angripare är central för att lyckas upprätthålla ett skydd mot de många gånger tusentals olika attackmöjligheter som finns.

Vad gör Tele2 just nu?

Mycket av vårt arbete har under de senaste åren syftat till att stärka säkerheten och underrättelseförmågan kopplat till det vi kan påverka – förenklat uttryckt, själva attacktillfället som beskrivs ovan. I detta ryms givetvis också att vara rådgivande till våra kunder som söker stöd kopplat till säkra nätverk och datacenter-lösningar.

Konkreta Tele2-exempel från den senaste perioden är att fortsätta upprätthålla en systematisk hantering av säkerhetsuppdateringar. Som vi varit inne på tidigare identifieras det fortsatt ovanligt många tekniska sårbarheter i hård- och mjukvara. Det leder till att tillverkarna skyndsamt tar fram uppdateringar som blockerar eller tar bort sårbarheterna.

Sårbarheter klassificeras enligt så kallade CVSS-värden. CVSS står för Common Vulnerability Scoring System och metoden används för att uppskatta effekten av sårbarheter som identifierats i informationsteknologi.

Så sent som förra veckan släppte Oracle omfattande säkerhetsuppdateringar till flera programvaror. Många var kritiska med CVSS-värden upp till 9.8, och eftersom dessa Oracle-produkter också finns i många andra programvaror från andra tillverkare får det också följdeffekter. Under veckan har därför även andra tillverkare släppt egna säkerhetsuppdateringar eller uppmanat till att uppdatera till senast tillgängliga programvara.

Ett annat exempel är att vi fortsätter utveckla vår kris- och krigsorganisation. Jag kommer berätta mer om detta i kommande inlägg.

Vänliga hälsningar

Martin Fransson

Säkerhetschef Tele2 Företag

Det här kan Tele2 Företag hjälpa till med

På Tele2 Företag utgår vi från säkerheten i allt vi gör, för våra kunder såväl som inom vår egen verksamhet. Vi driver kritisk it-infrastruktur och erbjuder tjänster som hjälper våra kunder att nå den säkerhetsnivå de behöver.

Tele2 Företag kan erbjuda flera olika säkerhetsfunktioner som färdig tjänst eller som kundanpassade lösningar. Vi är Cisco Gold-partner och Checkpoint 5 Star-certifierade och kan anpassa och justera säkerhetstjänsterna för att säkerställa rätt funktionalitet, policyer och säkerhetsnivå för er specifika verksamhet.

Vi har ett brett utbud av it-säkerhetstjänster som inkluderar:

DDoS-skydd som skyddar ditt företagsnätverk mot cyberattacker.

Brandvägg som hjälper dig att ansluta ditt företag till internet på ett säkert sätt.

Redundans för att säkerställa IT-åtkomst vid olika typer av felscenarion eller avbrott.

Autentisering där endast den som är behörig har tillgång till interna system och resurser.

Håll dig uppdaterad

Till nästkommande blogginlägg fortsätter vi att djupdyka i aktuella händelser, säkerhetsutmaningar och lösningar på säkerhetsrisker inom ramen för Tele2s expertområden. Du är alltid välkommen att höra av dig till oss om du vill veta mer om vad Tele2 Företag kan göra för att öka förmåga och resultat i ert arbete med säkerhet. Vänliga hälsningar Martin Adetun Säkerhetschef, Tele2 Företag

Hur kan vi hjälpa dig?

Tele2 Företag erbjuder anpassade nätverks- och säkerhetslösningar för stora och små företag. Låt oss tillsammans hitta rätt lösning för ditt företags behov. Läs mer om våra säkerhetstjänster eller fyll i formuläret via knappen nedan så kontaktar vi dig.